Nos dias de hoje, smartphones, computadores e até dispositivos de casa inteligente estão constantemente conectados à internet. E, com isso, eles ficam expostos a vários tipos de ameaças.

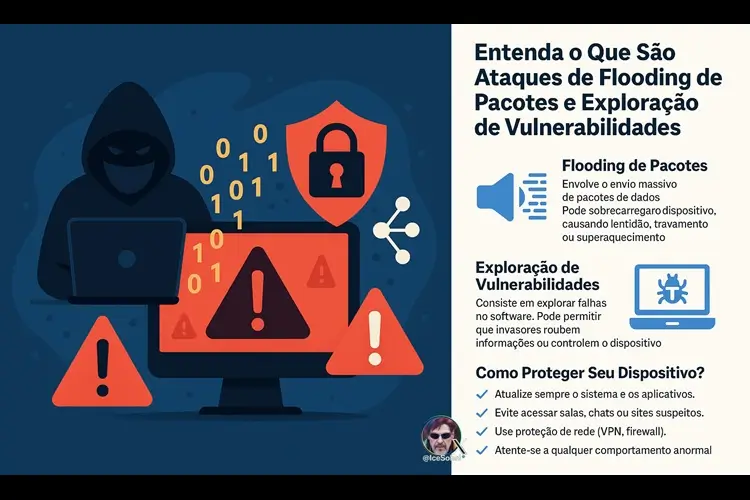

Entre essas ameaças, duas estratégias de ataque são muito perigosas: o flooding de pacotes e a exploração de vulnerabilidades.

Vamos entender o que são esses ataques e como eles podem afetar você, de forma simples e direta.

O que é Flooding de Pacotes?

Imagine que seu celular seja uma central de atendimento e que, normalmente, você recebe ligações de clientes pedindo ajuda — um de cada vez.

Agora, imagine se milhares de pessoas começassem a te ligar ao mesmo tempo, sem parar, mesmo sem precisar de ajuda.

Resultado: seu telefone ficaria travado, sem conseguir atender ninguém, e ainda poderia esquentar tanto que até quebraria.

Flooding de pacotes é exatamente isso, mas na internet.

• O “pacote” é uma pequena parte dos dados que viaja pela rede (como pedaços de uma música, uma foto, ou uma conversa de voz).

• “Flooding” significa uma inundação — ou seja, o envio de milhares ou milhões de pacotes de dados para o seu dispositivo de propósito, para sobrecarregá-lo.

O objetivo do flooding é:

• Travar seu aparelho;

• Deixar sua conexão lenta;

• Derrubar seu acesso a aplicativos;

• Causar superaquecimento, travamento ou até danos ao sistema.

Exemplos de onde o flooding acontece:

• Em jogos online, para derrubar jogadores;

• Em redes sociais (como em salas de chat ao vivo ou Spaces);

• Em sites que ficam fora do ar por causa de “ataques DDoS” (Distributed Denial of Service).

O que é Exploração de Vulnerabilidades?

Agora imagine que, na construção da sua casa, o pedreiro deixou uma janela mal encaixada e nem percebeu.

Um ladrão experiente, ao passar na rua, nota esse pequeno defeito e consegue entrar sem forçar a porta principal.

Na internet, acontece o mesmo: vulnerabilidades são pequenas falhas no código dos programas, aplicativos ou sistemas operacionais.

• Essas falhas geralmente são erros de programação que passam despercebidos.

• Hackers ou pessoas mal-intencionadas exploram essas brechas para:

• Invadir o sistema;

• Roubar informações;

• Espionar o usuário;

• Controlar o aparelho remotamente.

Explorar uma vulnerabilidade é como aproveitar uma janela aberta para fazer algo que a pessoa nunca autorizou.

Exemplos de vulnerabilidades exploradas:

• Falhas em navegadores (como Safari ou Chrome);

• Erros em apps de redes sociais;

• Brechas de segurança em sistemas como o iOS ou Android.

Como Flooding e Exploração Estão Conectados?

Muitas vezes, um ataque começa com flooding para distrair ou travar o aparelho, enquanto outro ataque silencioso tenta explorar alguma vulnerabilidade e invadir o sistema enquanto ele está sobrecarregado.

Em outras palavras:

• Primeiro eles encharcam seu sistema com dados inúteis (flooding);

• Depois, aproveitam a confusão para encontrar uma brecha e atacar (exploração de vulnerabilidade).

Como Proteger Seu Dispositivo?

-Atualize sempre seu sistema operacional e aplicativos.

Cada atualização corrige falhas que poderiam ser exploradas.

-Evite entrar em salas, chats ou sites de origem duvidosa.

Ambientes não verificados podem ser armadilhas para flooding ou exploração.

-Use proteção de rede (VPN de boa qualidade, firewall pessoal).

Isso ajuda a bloquear o excesso de pacotes e isolar seu aparelho.

-Preste atenção ao comportamento do seu dispositivo:

• Se o celular começar a superaquecer sem motivo,

• Se a bateria acabar muito rápido,

• Se travamentos acontecerem em determinados aplicativos ou momentos específicos,

desconfie: pode estar sendo alvo de ataques.

-Utilize antivírus e aplicativos de segurança confiáveis.

Eles detectam tentativas de invasão ou comportamentos anormais.

Conclusão

Flooding de pacotes e exploração de vulnerabilidades são métodos usados para prejudicar dispositivos conectados à internet.

Mesmo sem entender de programação, é importante saber reconhecer sinais de ataque e adotar hábitos seguros online.

Lembre-se:

Assim como trancamos as portas da nossa casa, também precisamos proteger nossos dispositivos.

O mundo digital é incrível, mas, sem proteção, pode ser muito perigoso.

Fonte: https://x.com/IceSohei/